azure mfa tokens matériels

office 365 mfa tokens matériels,

office365 mfa token matériel,

Avec plus de 30 millions d'utilisateurs au niveau mondial , Office 365 de Microsoft est une des suites bureautiques à abonnement les plus populaires sur le marché des grandes entreprises. Dans ce guide, nous vous donnerons les instructions étape par étape pour organiser la protection d'Office 365 avec token matériel sans avoir besoin de se procurer une licence Azure AD premium.

Ce guide est destiné aux utilisateurs sans licence Azure AD Premium.

se référer a cette page si vous avez Azure AD Premium

Comment utiliser les tokens programmables Token2 avec Azure MFA

Les tokens programmables Token2 sont un produit de substitution aux applications mobiles telles que Google Authenticator ou Token2 Mobile OTP. Si vous utilisez Office 365 avec la protection Azure MFA activée, vous pouvez utiliser nos tokens programmables comme alternative aux applications mobiles en suivant les instructions ci-dessous. Veuillez noter que cela ne nécessite pas de privilège administratif et que tout utilisateur peut bénéficier de cette méthode. Le seul prérequis est un appareil compatible NFC exécutant une de nos apps.

Etape 1. Installez une des apps de gravure et assurez-vous que votre token est accessible via NFC.

I.e. vous pouvez tester l'accès NFC avec le bouton "get OTP" de l'app : appuyez sur le bouton de l'appareil et tenez-le près de l'antenne NFC de votre appareil (sur les téléphones elle est habituellement sous la camera arrière). Puis sur l'app de gravure, appuyez sur le bouton "get OTP" ou "get Info". L'OTP visible sur l'app devrait correspondre à celui affiché par le token. Soyez conscient des problèmes de stabilité du NFC avec certains appareils décrits ici.Etape 2. Activez ou reconfigurez l'Authenticator app sur votre compte Office 365

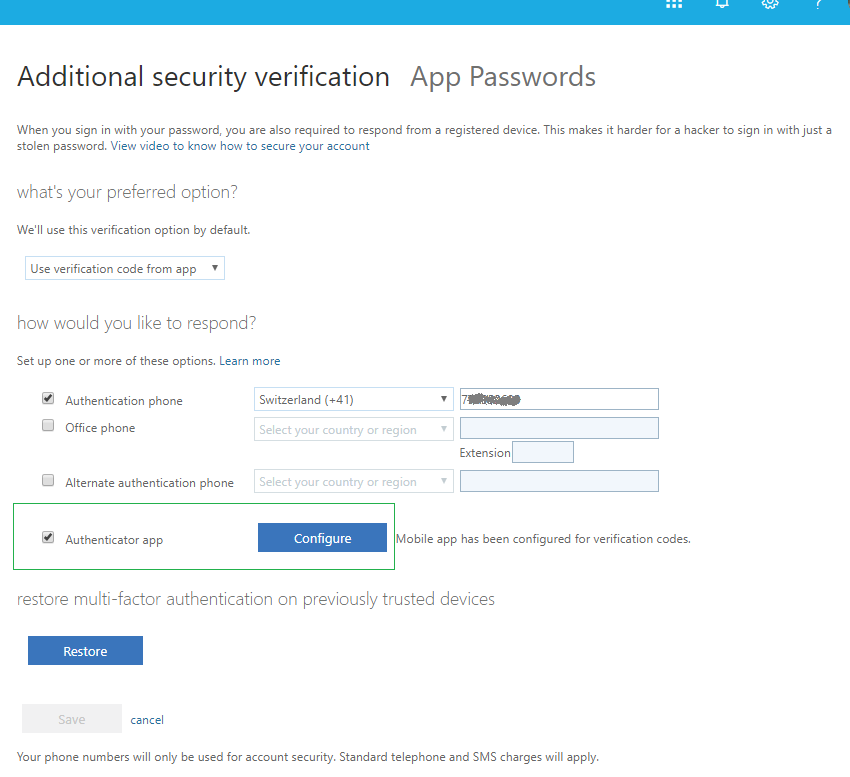

Ouvrez la page de configuration MFA et assurez-vous que le paramètre Authenticator app est activé.

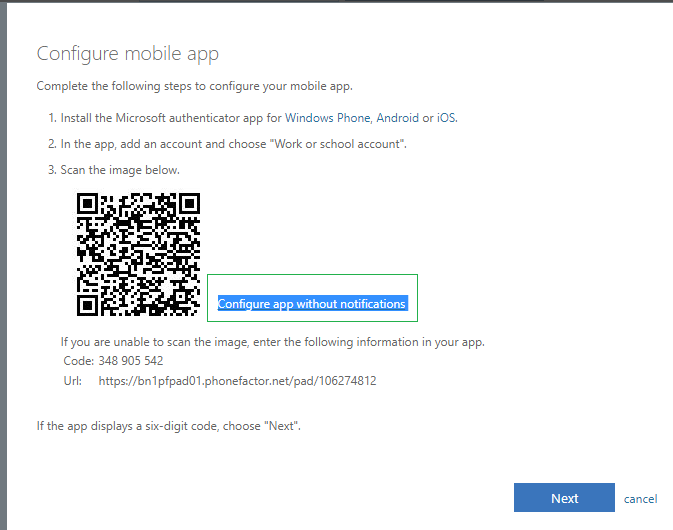

Cliquez sur le bouton "Configure". Un QR code apparaîtra dans une page pop-up. Cliquez sur le lien "Configure app without notifications" afin de passer du format de QR code propriétaire par défaut (phonefactor) au profile TOTP basé sur les normes.

Gardez cette fenêtre ouverte et passez à l'étape 3 sur votre mobile.

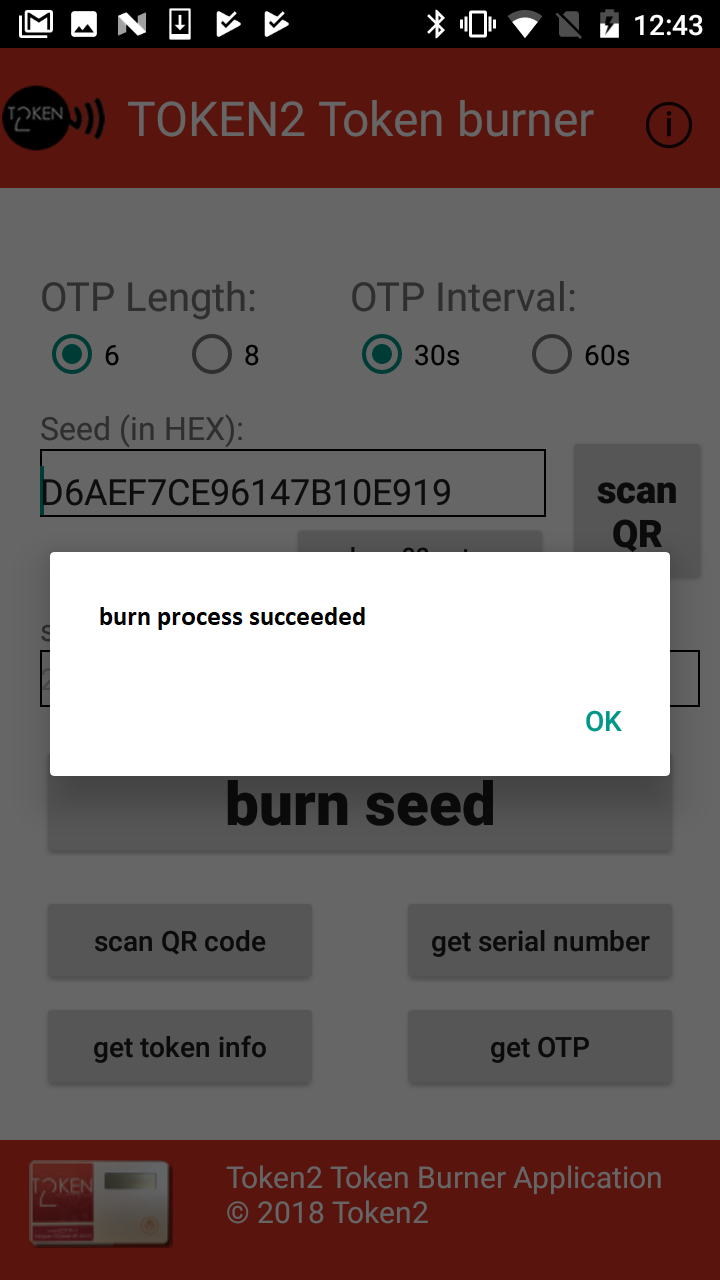

Etape 3. Gravez le token avec l'app Token2 Burner

Lancez l'app Token2 Burner sur votre appareil. Cliquez sur le bouton Scan QR et scannez le QR code affiché sur la page de configuration, comme décrit a l'étape précédente ou entrez la seed manuellement ou copiez collez depuis l'écran. Puis, appuyez sur le bouton du token et maintenez-le près de l'antenne NFC de votre appareil. Cliquez sur le bouton "burn seed". L'application devrait afficher le message "burn seed process succeeded" si le processus est terminé avec succès.

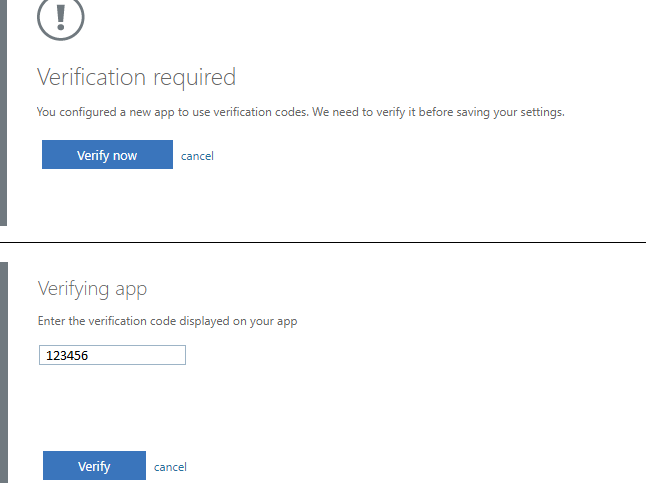

Etape 4. Vérifiez le token et finalisez l'enrôlement

Une fois le processus de gravure terminé, cliquez sur Next et poursuivez avec la vérification de l'OTP. Pour vérifier l'OTP, cliquez sur le bouton "Verify Now", et a l'étape suivante, entrez le code OTP affiché sur votre token.

Terminez le processus en cliquant sur "Verify".

Foire aux questions

- Q. Est-ce que j'ai besoin des droits d'admin pour utiliser les tokens matériels avec une solution Azure MFA hébergée dans le cloud ?

- R. Pas pour Azure MFA. Les tokens programmables Token2 émulent complètement les apps mobiles, de sorte que cela peut être activé (et désactivé) par les utilisateurs finaux eux-mêmes.

- Q. Est-ce que le token miniOTP-1 peut être réutilisé pour un autre utilisateur (i.e. si l'ancien propriétaire a quitté l'entreprise) ?

- R. Oui. Les tokens miniOTP-1 sont reprogrammables pour un nombre illimité de fois. Ainsi, les étapes décrites ci-dessus peuvent être répétées pour tout utilisateur de quelque appareil miniOTP-1 que ce soit (même déjà possédé).

- Q. Pourquoi est-ce que l'app de gravure plante quand je scanne le QR code ?

- R. Le QR code affiché par défaut sur cette page est au format propriétaire Microsoft (protocole phonefactor) et n'est pas compatible avec le composant lecteur de QR de notre app. Veuillez vous assurer de passer au mode "Configure app without notifications" avant de scanner le QR code.

- Q. Puis-je utiliser simultanément des tokens matériels et logiciels ?

- Oui, tant que l'option "Configure app without notifications" est conservée. Quand vous voyez le QR code après avoir cliqué sur "Configure app without notifications" vous pouvez le scanner avec une app mobile (telle que Google Authenticator ou Token2 Mobile OTP) avant de poursuivre en gravant la seed sur le token programmable.

- Est-ce que d'autres types de tokens matériels (par exemple c200) peuvent être utilisés avec Azure MFA ?

- R. Un serveur MFA hébergé sur site (Azure MFA Server) prend en charge n'importe quel token TOTP. Cependant, le MFA cloud Azure est actuellement en avant première publique. Reportez-vous à ce blog pour plus de détails. Il est à noter que les mêmes tokens peuvent être facilement réutilisés même une fois que cette fonctionnalité sera disponible.

- Q. Y a-t-il une prise en compte de la dérive temporelle et le décalage d'horloge des tokens matériels dans Office 365 avec Azure MFA ?

- R. Nous avons testé le niveau de décalage acceptable avec le MFA Azure en utilisant notre gamme d'outils TOTP et avons découvert que le décalage autorisé est de 900 secondes (par pas de 15 x 30-second dans chaque direction) ce qui signifie qu'aucun ajustement n'est nécessaire. Si vous avez néanmoins besoin que le temps soit exact, vous pouvez utiliser nos tokens matériels programmables avec fonction de synchronisation de l'heure.

- Q. Pourquoi est-ce qu'un token matériel est plus sûr que d'autres méthodes telles que les apps mobiles, les messages texte ou vocaux ?

- R. Les tokens matériels physiques sont actuellement une protection bien plus sûre pour un utilisateur. Un dispositif isolé distinct génère des codes OTP, entièrement déconnecté, sans besoin d'internet ni d'aucun autre accès réseau. Il n'y a pas de moyen potentiel pour que des attaquants accèdent ou infectent le dispositif, ou qu'ils interceptent les mots de passe uniques générés. Dans l'éventualité où un token matériel est perdu ou volé, l'utilisateur le remarquera tout de suite. Ce n'est pas le cas avec une app mobile s'exécutant sur un mobile infecté ou avec un message texte intercepté au niveau du réseau GSM; avec ces méthodes, la victime pourrait même être complètement inconsciente de l'attaque..

Subscribe to our mailing list

Want to keep up-to-date with the latest Token2 news, projects and events? Join our mailing list!